Pillole

Un esperimento di Dan Savage, che tiene una rubrica di consigli sessuali e di coppia pubblicata su The Stranger, con ChatGPT. Savage ha chiesto al chatBOT di rispondere ad alcune lettere che arrivano alla sua rubrica. Ha poi reso pubbliche le sue risposte e quelle di ChatGPT invitando i suoi lettori a capire quali fossero scritte dall'IA e quali dall'autore.

"ChatGpt è un chatbot basato sull’intelligenza artificiale e creato dalla fondazione OpenAi che può produrre saggi, romanzi, sceneggiature – qualsiasi tipo di testo scritto -–più velocemente di quanto degli esseri umani viventi/respiranti/digitanti/rivedenti/correggenti potrebbero mai fare. Non solo: inserendo il nome di qualsiasi scrittore, vivente o defunto, nel giro di pochi secondi ChatGpt può tirare fuori un saggio, una sceneggiatura o un editoriale nello stile di quell’autore.

O una rubrica di consigli nello stile di un certo rubrichista di consigli.

Ho preso una lettera dalla posta in arrivo a Savage Love – una cosa semplice, innocua e abastanza generica – sono andato sul sito di ChatGpt e ho chiesto a ChatGpt di “rispondere a questa domanda nello stile della rubrica di consigli di Dan Savage”. Forse che il chatbot basato sull’intelligenza artificiale ChatGpt è in grado di fornire consigli sessuali migliori dei miei? Lo scopriremo a breve. Ecco la domanda che ho scelto."

Nella puntata si parla di scienza e intelligenza artificale. Meta ha rilasciato da poco (e subito ritirato) Galactica, un'intelligenza artificiale che analizza e produce review scientifiche in maniera automatica. Si è ragionato delle motivazioni dietro questo strumento, dei problemi che Meta ha creato, e dei problemi che invece sono strutturali e complessi da affrontare in ogni caso.

Poi avanti con le notiziole: dal "rinnovo" di Twitter, alle politiche antisindacali della Apple, al tracciamento contro la volontà degli utenti sempre da parte di Apple, ad alcune notizie sulla sorveglianza biometrica.

Ascolta il podcast sul sito di Radio Onda Rossa

La newsletter di Carola Frediani. In questo numero:

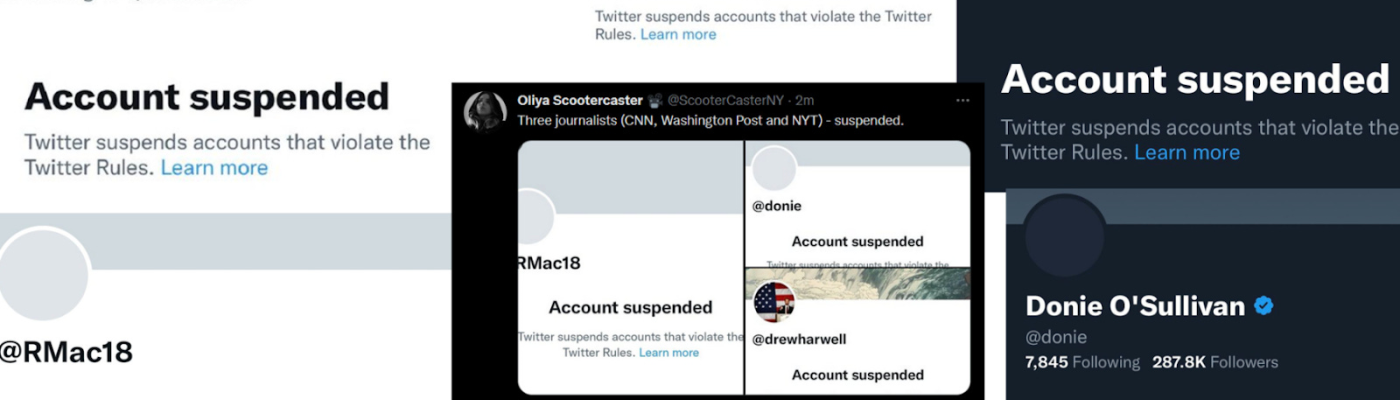

- Ultime dalla Muskeide: ora Twitter sospende alcuni giornalisti

- Deepfakes e app di AI

- Il report Facebook sull’industria della sorveglianza

- Cosa chiedono i tech workers

- FTX, Binance e inverno criptovalutario

- E altro

Leggi la newsletter sul sito

Che cosa decide se la tecnologia contribuisce al nostro benessere, ai diritti umani e alla democrazia o se li deteriora? Cosa distingue la buona tecnologia dalla cattiva tecnologia? E visto che ci siamo, cosa distingue il telescopio di Galileo e le lenti a contatto da Google e Facebook? E perché è importante se consideriamo o no noi stessi come dei cyborg ?

Tutti dobbiamo cercare di capire le risposte a queste domande. Altrimenti il prezzo per non averlo fatto potrebbe essere davvero molto alto. Queste non sono domande solo sulla tecnologia. Sono domande fondamentali su ciò che significa essere umani nell’era del digitale e delle connessioni in rete. Il modo in cui scegliamo di rispondere a queste domande ha conseguenze fondamentali per il nostro benessere, sia personale che sociale. Le risposte che scegliamo determineranno il carattere delle nostre società e, a lungo termine, potrebbero anche avere un impatto sulla sopravvivenza della nostra specie.

Leggi l'articolo completo tradotto da Nilocram

Un articolo di CrimethInc sulla fine dei social media.

Come tuttɜ sanno già, CrimethInc è statɜ sospesɜ da Twitter mentre quel tale di Elon Musk ha reintegrato noti neo-nazi nella piattaforma. In una piattaforma come Twitter, un progetto prezioso come il nostro è come un canarino in una miniera di carbone: quando le cose cambiano siamo lɜ primɜ ad andare, e ciò significa che il conto alla rovescia sta arrivando a zero per chiunque.

Oggi parliamo a voi dall’altro lato del grande divario. Bannatɜ su Facebook, Instagram, ed ora su Twitter, continuiamo ad esistere e ad organizzarci. Se puoi ancora sentirci - se stai leggendo queste parole - allora c’è vita oltre i social media. Questo vale sia per interi movimenti sociali che per singoli individui.

Guardando questa situazione da un contesto storico più ampio, Twitter stesso è come un canarino in una miniera di carbone. L’acquisizione della piattaforma da parte di Elon Musk conferma la fine dei social media come li conosciamo, almeno ai fini di un cambiamento sociale positivo. Tutte le principali piattaforme che hanno avuto un ruolo nei movimenti dell’ultimo decennio sono stati portati sotto il diretto controllo di reazionari, determinati ad assicurarsi che non possano essere utilizzate per coordinare la resistenza.

Nella puntata 10 di Entropia Massima, tutti i lunedì su Radio Onda Rossa, presentazione del libro "Tecnologie conviviali". Ospite Carlo Milani, autore del libero.

Tra i temi trattati: esseri umani e esseri tecnici, adattamento e esattamento, Non c'è spazio per il pessimismo nella situazione in cui siamo precipitati, possiamo solo riconoscere la sostanza non neutrale della tecnologia che ci viene propinata e guardare al futuro con ciò di cui siamo capaci e che ci rende felici: convivialità. Ritrovarsi in un contesto locale a giocare con la tecnologia insieme alle persone con cui stiamo bene, senza seguire percorsi predeterminati, senza ansia da prestazioni, senza obiettivi totalizzanti, per liberarsi insieme nel mutuo appoggio e diffondere potere trasformativo.

Ascolta la registrazione della trasmissione sul sito di Radio Onda Rossa

Un lungo articolo di Andrea Signorelli che ragiona sul futuro di Internet a partire dal Metaverso, ma sarebbe meglio dire dai Metaversi.

Metaverso

Ad ascoltare il fondatore di Facebook, il vantaggio del metaverso sta tutto nella possibilità di vivere le esperienze online in maniera sempre più simile a quelle in presenza.

È questa la direzione che prenderà la nostra vita digitale? Sarà possibile creare un ambiente unico e globale, nonostante le crescenti tensioni geopolitiche rischino – come vedremo – di modificare radicalmente la struttura di internet e del mondo digitale? Più nell’immediato, invece, siamo sicuri che gli utenti abbiano il desiderio di trascorrere una parte consistente della propria giornata indossando un visore per la realtà virtuale, che li isola completamente da ciò che avviene attorno a loro? E perché dovrebbero essere interessati a fare riunioni in realtà virtuale in cui dialoghiamo con l’avatar del loro capo invece di poter comodamente osservare una griglia di volti su Zoom o Teams? E perché dovremmo fare shopping in un “centro commerciale del metaverso”, spostando il nostro avatar fisicamente da un negozio all’altro invece di usare una comoda applicazione di e-commerce?

Geopolitica del Metaverso

lo scontro non sarà soltanto su base commerciale, ma anche geopolitica. La divisione del metaverso non avverrà infatti solo in base a logiche commerciali, ma anche delle sfere d’influenza

Splinternet, la balcanizzazione della rete

L'ex amministratore delegato di Google, Eric Schmidt, ha addirittura profetizzato una completa biforcazione di internet, che dovrebbe verificarsi, a suo parere, entro la fine di questo decennio e che vedrà contrapporsi, da una parte, la rete occidentale e, dall'altra, quella a guida cinese

Il (possibile) futuro mondo virtuale potrebbe quindi non solo essere frammentato a causa dei diversi interessi commerciali, ma anche di quelli nazionali.

Anche questo solstizio d'inverno, AvANa fa la sua festa di compleanno: siamo a 28 anni di hacking!

Anche questo solstizio d'inverno, AvANa fa la sua festa di compleanno: siamo a 28 anni di hacking!

Venerdì 16 dicembre 2022

AvANa nasce come BBS prima della nascita di Internet e rimane collettivo che si occupa di utilizzo critico delle tecnologie, con base e hacklab da sempre al CSOA Forte Prenestino!

Festeggeremo il 16 dicembre al CSOA Forte Prenestino dal tardo pomeriggio

Workshop:

- Computer chess: una breve storia

- Semplice analisi di un motore di scacchi per ZX81

- Proiezioni di video a tema

Videogiochi vecchi! A seguire concerti:

- LE BIONDE ELETTROMAGNETICHE

- "Industrial Devolution" dei CCC CNC NCN

- djset a cura di Radio Onda Rossa con:

- Dj Elettrodo (Prove Tecniche Di Trasmissione Goth-Electro-Industrial)

- H501L (Musica Machina)

Ingresso a sottoscrizione

Leggi tutto sul sito del Centro Sociale Occupato Autogestito Forte Prenestino

Il ministro dell’istruzione francese ci dà una lezione, dichiarando illegale l'utilizzo della versione Online di Microsoft Office 365 e di Google Docs nelle scuole e nel settore dell'istruzione, ha detto no a Microsoft e a Google confermando di non volere le offerte gratuite di Microsoft Office 365 e Google Workspace nelle scuole.

Chiediamo al Ministro Valditara di fare lo stesso, incentivando iniziative in campo di sovranità e libertà digitale Leggi l'articolo completo

Le macchine digitali con cui conviviamo dicono molto del modo in cui trattiamo noi stessi e il mondo, mettendoci di fronte alle nostre contraddizioni. Questa esplorazione – né tecnofila né tecnofoba – delle relazioni che intratteniamo con le tecnologie propone scenari inediti in cui possiamo non solo immaginare ma anche costruire concretamente relazioni diverse, prive delle gigantesche asimmetrie di potere che connotano oggi il rapporto tra umani e macchine.

Di seguito un brano tratto dalla prefazione del libro di Davide Fant.

Il Demone di Tik Tok

Mi presento sono il demone di TikTok / A me lasciati andare e non farai più flop / Occhio ai cuoricini, collezionane tanti / Entra nella gara, sarai tra i più importanti / Ti mostro chi ha successo così presto capirai / Come essere apprezzato e il tuo status alzerai / Trucco 1: mostra ammicca – sarà mica un dramma / Aggiungi doppi sensi e poi spamma / Trucco 2: sii simpatico – spingi sul ridicolo / Trucco 3: sii estremo – gioca col pericolo!

Quello che avete letto è la voce del demone di TikTok. L’abbiamo evocata con un gruppo di adolescenti. Siamo riusciti a materializzarla addirittura in forma di rap.

Non molti sanno che ogni applicazione, anzi, ogni tecnologia, contiene un demone, una presenza che può essere anche molto insidiosa perché ha il potere di influenzare i nostri comportamenti senza che ne siamo consapevoli.

Possedere i poteri per percepirne la presenza è quindi più che mai importante: se percepiamo la direzione verso cui uno strumento vuole spingere il nostro agire possiamo attivare strumenti per resistergli, oppure scegliere di sostituirlo con un altro; siamo liberi di giocare la nostra parte.

È per questo che gli adepti di CIRCE, il Centro Internazionale di Ricerca per le Convivialità Elettriche, sono invitati nelle scuole, negli spazi culturali, incontrano gruppi di giovani e di meno giovani, per iniziare più persone possibile (quelle che lo desiderano…) a questa inusuale pratica emancipatoria.

Come ogni potere non è immediato prenderne possesso. Ci vuole la pazienza che ogni iniziato deve mantenere, ci vuole un cambio di sguardo, lo sforzo di muoversi su una prospettiva diversa; e poi è necessario un gruppo di riferimento per confrontarsi, camminare insieme, perché nessuna liberazione è mai solitaria.

In questo radicale ripensamento del nostro rapporto con la tecnologia, che non a caso riecheggia le tesi di Ivan Illich, adeguandole però al mondo digitale, Milani ci invita a instaurare una diversa relazione con quegli «esseri tecnici» – elettrodomestici, computer, robot industriali… – che ormai vivono con noi, rendendoci apparentemente sempre più potenti (e di fatto sempre più subordinati). E lo fa puntando l'attenzione su quelle gerarchie oppressive, tipiche delle nostre società, che si replicano anche nelle relazioni fra umani e macchine, producendo una tecnoburocrazia che intende comandare e governare le macchine proprio come comanda e governa gli umani. Eppure, ci dice Milani, un'altra evoluzione è ancora possibile. Se infatti l'attuale sistema tecnoburocratico poggia su scelte quotidiane di delega, sottomissione e conformismo, l'attitudine hacker rappresenta lo sguardo curioso di chi è alla ricerca di un uso conviviale delle macchine. Un approccio capace di riconfigurare la nostra visione tecnosociale, affrancandola dal rapporto comando/obbedienza proprio dell'immaginario gerarchico."

e ancora:

Per un’educazione emancipante alla tecnologia

"Il libro che avete tra le mani serve anzitutto a questo: a scovare demoni. Ci accompagna in un viaggio in cui, come nell’attività raccontata in apertura, si impara a guardare con occhi diversi le tecnologie: osservare con attenzione i dettagli, togliere gli strati, curiosare dietro gli schermi, per poi condividere quello che scopriamo. Ci propone una prospettiva rara, tanto più nel mondo educativo: quella di approcciare gli strumenti che fanno parte della nostra quotidianità focalizzando le dimensioni oppressive, di dominio, per poi aprire percorsi di emancipazione.

È un testo che non si limita alla parte teorico-critica, ma osa proporre nuovi sentieri percorribili, per quanto talvolta inconsueti. L’attività laboratoriale di cui ho raccontato è solo una delle tante declinazioni pratiche generate delle riflessioni che trovate nelle prossime pagine, una sfida a cui da diversi anni ci stiamo dedicando – tra sperimentazione, ricerca, divertimento – insieme allo stesso autore e agli altri compagni di avventure di CIRCE, più volte richiamata nel testo."

Indice del libro.

Prefazione di Davide Fant // Introduzione // CAPITOLO PRIMO Esperti // CAPITOLO SECONDO La rete, questa sconosciuta // CAPITOLO TERZO Evoluzioni tecniche // CAPITOLO QUARTO Questioni di scala // CAPITOLO QUINTO Attriti e frizioni. Ambienti tecnici associati // CAPITOLO SESTO Pedagogia hacker // Conclusione // Bibliografia di riferimento // Ringraziamenti

Leggi la scheda del libro nel sito dell'editore

Leggi la prefazione del libro di Davide Fant

Il libro è disponibile in tutte le librerie, sul sito dell'editore (acquista qui) e presto anche online con il metodo Vulgo. I materiali di approfondimento sono disponibili sul sito dell'editore