Pillole

Il nuovo hobby di giocare con agenti AI intelligenti è affollato di entusiasti sperimentatori. Una nuova strada che passa tra antichi problemi e porta verso nuove incertezze.

Doveva succedere, prima o poi, ed è successo la settimana scorsa. Dopo ChatGPT, è uscita una seconda killer application per le false IA. Senza preavviso, un virtuoso utente di Github ha rilasciato i sorgenti di un agente IA molto ben fatto, perfettamente funzionante, installabile e configurabile con estrema semplicità. È Peter Steinberger, una persona di indubbio ingegno che dichiara di essere un vibe coder estremo, e di pubblicare spesso codice poco leggibile e generato tramite LLM senza controllarlo.

Cos'è esattamente Openclaw? E' un software per la creazione di agenti che si installa e gira in locale sul computer dell'utente. Un agente Openclaw si interfaccia con i servizi installati sul computer, ma è concepito principalmente per utilizzare servizi in rete e nel cloud, tra cui necessariamente uno o più LLM. Openclaw utilizza gli account personali dell'utente per i servizi con cui l'agente deve interagire; questo implica che l'agente possieda le credenziali dell'utente, tutte le password, tutti i token per essere in grado di utilizzare i servizi e le varie API. Cosa mai potrebbe andare storto?

Scrivere un agente non richiede sofisticatissime nozioni, nemmeno di IA; è un argomento antico quasi quanto l'IA stessa, e in essa completamente separato dai suoi altri settori fino a pochi anni or sono. Scrivere un agente come progetto open source è un lavoro molto impegnativo per una sola persona, anche di talento;

E qui nasce la domanda: perché l'ha fatto pubblicamente un bravissimo signor nessuno, e non Sam Altman o Dario Amodei? Perché sono troppo seri? Allora perché non l'hanno fatto Elon Musk o Satya Nadella? Altro a cui pensare? Allora perché non Aravind Srinivas oppure Mustafa Suleyman? Troppo accademici? Insomma, possibile che possa essere sfuggito ai grandissimi spacciatori di LLM di cavalcare un successo assicurato, presentandolo come progetto aperto, o come prodotto commerciale, o come qualsiasi cosa nel mezzo?

Matteo Piantedosi è intervenuto all’evento per i 20 anni del Centro nazionale anticrimine informatico per la protezione delle infrastrutture critiche (Cnaipic).

Il ministro dell’Interno ha indicato questo nuovo bilanciamento di diritti a cui spera le piattaforme di messaggistica (da WhatsApp a Signal fino a Telegram) si adeguino presto per consentire alle Forze dell’Ordine di “rompere” la crittografia end-to-end per le attività investigative contro i cyber criminali.

“Le policy delle grandi piattaforme sono molto incentrate sull’offerta della privacy degli utenti”, ha osservato Piantedosi. “Io credo”, ha aggiunto il ministro, “che il bilanciamento di interessi, tra libertà democratiche, costituzionalmente garantite, e elementi di sicurezza è il vero snodo su cui si gioca la sfida del futuro, ossia tra la attività di Polizia per contrastare i crimini e la privacy”.

Durante lo stesso evento, il prof. Sala ha dichiarato “secondo me una soluzione su cui lavorare c’è per consentire gli scopi della Forze dell’Ordine, perché, essendo l’algoritmo crittografico una forma matematica, il modo in cui è utilizzato e l’ambiente in cui è sviluppato, permette dei margini in cui si può, in qualche modo, indebolire un pochino la sicurezza del sistema, tenendola, però, sempre accettabile, consentendo quindi le investigazioni della Polizia”.

Quindi, come aveva già annunciato il ministro in estate, il governo italiano sarebbe al lavoro per ridurrre il livello di sicurezza della crittografia end to end, per favorire le attività poliziesche: “Una nuova autorità pubblica sotto il Ministero dell’Interno – in particolare presso la Polizia Postale – per vigilare sui servizi di messaggistica crittografata come WhatsApp, Signal e Telegram”

Quindi, se Chat Control sembra per il momento bloccato, in Italia già si pensa a un sistema simile, che ci porterebbe a essere molto vicini ai regimi dittatoriali come Cina e Russia.

Fonte web

Iniziamo con GMail che introduce la cifratura "end to end" per aziende. Vediamo come funziona e perché non è quel che vi aspettavate.

Approfondiamo la collaborazione tra X e il governo turco.

Consigli pratici: come impostare un resolver DNS affidabile.

Notiziole varie:

- In Francia si fanno leggi per semplificare l'autorizzazione per costruire data center per fare l'AI per semplificare la burocrazia

- Nelle Filippine trovato il modo per far funzionare in modo efficiente l'intelligenza artificiale: il lavoro sottopagato

- L'IA ha bisogno di energia? Trump esenta le centrali a carbone dai requisiti ambientali

- da oggi crittovalute libere negli USA: chiusa l'unità che indaga sulle frodi

- trump cambia idea sul CHIPS Act e sui dazi legati alle tecnologie elettroniche ed informatiche, ma poi la ricambia

- Google, IBM e Amazon partecipano alla sorveglianza del confine tra Usa e Messico

Requiem per Skype

Il sito Doge.gov del Dipartimento per l’efficienza governativa, gestito da Elon Musk, sembra avere qualche problema. Creato di recente, dopo la registrazione del dominio avvenuta il 21 gennaio 2025, dovrebbe tracciare e riportare i tagli alle spese del governo federale, ma due dei contenuti pubblicati risultano anomali. Il primo riporta la frase «Questo è uno scherzo di un sito .gov» («This is a joke of a .gov site»), mentre il secondo «Questi “esperti” hanno lasciato aperto il loro database – roro» («THESE “EXPERTS” LEFT THEIR DATABASE OPEN – roro»).

DOGE è l’acronimo di Department Of Government Efficiency, organizzazione nata su iniziativa della seconda amministrazione Trump e guidata da Elon Musk con l’obiettivo dichiarato di ridurre gli sprechi e le spese federali nonché snellire le regolamentazioni e il sistema burocratico statunitense.

Apple pagherà 95 milioni di dollari per evitare un lungo scontro in tribunale. L’accordo extragiudiziale (PDF) è stato raggiunto con lo studio legale che ha denunciato l’azienda di Cupertino per violazione della privacy. Le conversazioni degli utenti sono state registrate tramite Siri e condivise con terze parti.

Link all'articolo qui

Puntata del 21 luglio in buona parte dedicata all'incidente Crowdstrike: la nota azienda di sicurezza fa un aggiornamento sbagliato e blocca un numero enorme di sistemi in tutto il mondo. Da cosa dipende? Proviamo a rispondere sia sul micro (il bug specifico) sia sul macro (il sistema complessivo).

Proseguiamo poi con le ultime notizie di Anna's Archive. L'ambizioso progetto archivistico, dopo aver incassato il blocco di uno dei suoi domini, si chiede: usque tandem la diffusione della cultura sarà attaccabile dalle lobby del copyright? La risposta che cerca è di natura tecnica, e richiede la stima di analisi sulla dimensione degli archivi, un po' di fiducia positivista nei progressi della tecnica... ma il risultato è incoraggiante!

Il 20 luglio l’occidente ieri si è svegliato con la notizia che migliaia di server equipaggiati con Windows non funzionavano, con conseguenze globali catastrofiche. Il responsabile di un down di tali enormi proporzioni risiedeva in un errore nell’aggiornamento dell’antivirus di Crowdstrike.

Si tratta di un software usato da grandi aziende che utilizzano il sistema operativo Windows. La compagnia non è molto nota al pubblico, ma è molto importante per i servizi sulla sicurezza che offre alle grandi aziende. La domanda è: come è possibile che una compagnia che si occupa di sicurezza abbia potuto causare una interruzione di un numero così grande di servizi?

Inizio di puntata con la segnalazione di una interessante ricerca di Citizen Lab riguardo alle tastiere per l'inserimento del Cinese che utilizzano funzionalità "cloud": non solo questo tipo di applicazione ha una invasione della privacy intrinseca, ma difetti software facevano sì che i problemi di sicurezza fossero ancora peggiori di quanto si potesse pensare.

Ci spostiamo poi negli Stati Uniti, seguendo le vicende di TikTok (che non sta facendo molto per salvarsi dalle mire del Congresso) nonché Amazon e Google, che da una parte hanno gli occhi dell'antitrust puntati su di loro, dall'altra non pare proprio ci sia un forte interesse governativo ad ostacolarle. Nel frattempo, Amazon prende appunti di autodifesa digitale e utilizza sistemi per la cancellazione delle prove.

La carrellata di notiziole darà grande spazio alla cosiddetta intelligenza artificiale, in particolare approfondendo l'uso dell'intelligenza artificiale per "scoprire" nuovi materiali (o meglio, per brevettarli) e per dotare l'hardware di nuove funzionalità.

Non manchiamo di festeggiare il rilascio in software libero di una delle versioni più buggate di MS-DOS (la 4.0).

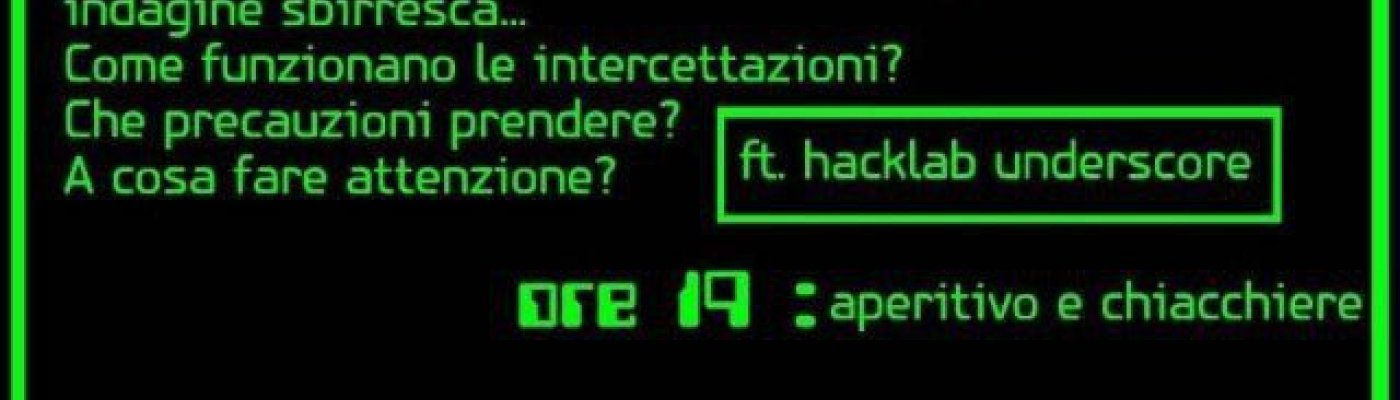

E' stata pubblicata la registrazione dell’incontro sull’autodifesa digitale che si è tenuto il 23 settembre durante una due giorni dedicata alla sicurezza informatica in villa occupata a Milano.

Una due giorni organizzata perché spinti dalla necessità di andare a guardare più da vicino le tecnologie che tutti i giorni ci passano tra le mani come gli smartphone e i computer dal punto di vista della sicurezza. Per imparare a capire come funzionano le indagini poliziesche e cosa del nostro traffico può essere intercettato. In questo intervento a cura dell’ Hacklab Underscore di Torino si parte dal caso specifico delle indagini dell’operazione Scintilla. Quali tipologie di attacchi vengono utilizzati dalla polizia? Cosa si può fare per difendersi? Un discorso che non finisce di certo qui ma che ha bisogno di essere costantemente ripreso. Per imparare dagli errori passati e capire quali abitudini sono più efficaci, ad oggi, per l’autodifesa sia individuale sia collettiva.

Ascolta la registrazione sul sito della Villa Occupata

il 23 e 24 settembre 2023 due giorni sulla sicurezza dei nostri dispositivi informatici.

Il 23 un membro dell'Hacklab Underscore di Torino verrà a raccontarci cosa hanno scoperto su come sono state portate avanti le indagini di un'operazione contro gli anarchici. Il giorno dopo, il 24 ci sarà un laboratorio più pratico per cercare di demistificare un po' il mondo dell'informatica. Sperimenteremo concretamente come funziona il passaggio dei dati da un dispositivo all'altro, e cercheremo di capire come e in che modo potrebbe avere senso configurare il nostro dispositivo a seconda del livello di sicurezza che vogliamo tenere. Chi vuole può portare il proprio dispositivo( computer o smartphone) e una chiavetta.

L'abbandono dei dispositivi tecnologici suonava come una frase strana una decina d'anni fa, oggi sembra praticamente impossibile e siamo nella condizione di mettere quasi ogni attimo della nostra vita nelle mani delle grandi aziende tecnologiche. Dalle perquisizioni, alle intercettazioni telefoniche, ai metadati che vengono raccolti dai siti e le Big Tech GAFAM, tutti modi di intrufolarsi nelle nostre vite e rapinare le nostre informazioni. Un giro di soldi enorme, certo, ma non solo: il furto di queste informazioni viene poi a piacimento usata dalla polizia contro di noi per umiliarci, reprimerci, e fermare le nostre lotte. In particolare poi se sei o vieni considerato un nemico dello Stato. Quali informazioni vengono usate durante le indagini? Come vengono raccolte? Come proteggere sè stessi, le persone intorno a te e i nostri percorsi collettivi?

Leggi tutte le informazioni sul sito della Villa Occupata di Milano